Seit 03.01.2018 überschlagen sich die Ereignisse hinsichtlich der Spectre und Meltdown Sicherheitslücke in Intel, AMD und ARM CPUs. Die Sicherheitslücken wurden durch das Google Projekt „Zero“ veröffentlicht. Bei solchen Sicherheitslücken ist es erst einmal wichtig abzuwarten statt vorschnell Informationen an alle Kunden zu senden und diese womöglich zu verunsichern. Wir haben daher die Berichterstattung in den letzten Tagen aktiv verfolgt und die Sicherheitsrisiken für unsere Kunden abgewogen.

Zunächst zu den beiden Sicherheitslücken Meltdown und Spectre:

Meltdown Sicherheitslücke

Normalerweise sollten Anwendungen, die auf dem Systemen betrieben werden isoliert sein vom Betriebssystem. Die Meltdown Sicherheitslücke durchbricht diese Isolation und man kann mit Exploit Tools den Arbeitsspeicher des Computers auslesen. Daher die Daten abfangen, die momentan über den Arbeitsspeicher verarbeitet werden. Dies können zum Beispiel Passwörter sein, aber auch nicht kritische Informationen wie Webseitenaufrufe.

Spectre Sicherheitslücke

Die Spectre Sicherheitslücke durchbricht die Isolation zwischen den Anwendungen. Ein Angreifer kann so auch fehlerfreie Programme manipulieren um die Sicherheitslücke auszunutzen. Dieses Angriffs Szenario ist allerdings im Vergleich zu Meltdown deutlich schwerer ausnutzbar.

Aktuelle Risikoeinschätzung und Maßnahmen

Nach unseren Kenntnisstand können die Sicherheitslücken nur ausgenutzt werden, wenn man Zugriff auf das System selbst hat. Daher ist ein Remote Desktop oder SSH Zugang erforderlich über den man entsprechende Exploit Scripte ausführt. Die Sicherheitslücken sind reine Informations-Lücken, daher – diese können nicht zur Manipulation von Daten ausgenutzt werden. Memory Leaks treten in Form von Software Bugs schon seit Jahren immer einmal wieder auf. Bislang beschränkten diese sich aber auf reine Entwicklerfehler innerhalb einer Anwendung wie zum Beispiel innerhalb einer Kernel Version oder eines Hypervisors, nie aber in der Speicherverwaltung einer CPU. Wir stufen das Sicherheitsproblem aber niedriger ein als die vor einigen Jahren bekanntgewordenen SSL Bugs wie zum Beispiel Heartbleed. Natürlich werden wir nach Veröffentlichung der Patches dennoch alle Systeme die unter unserer Verwaltung sind umgehend patchen.

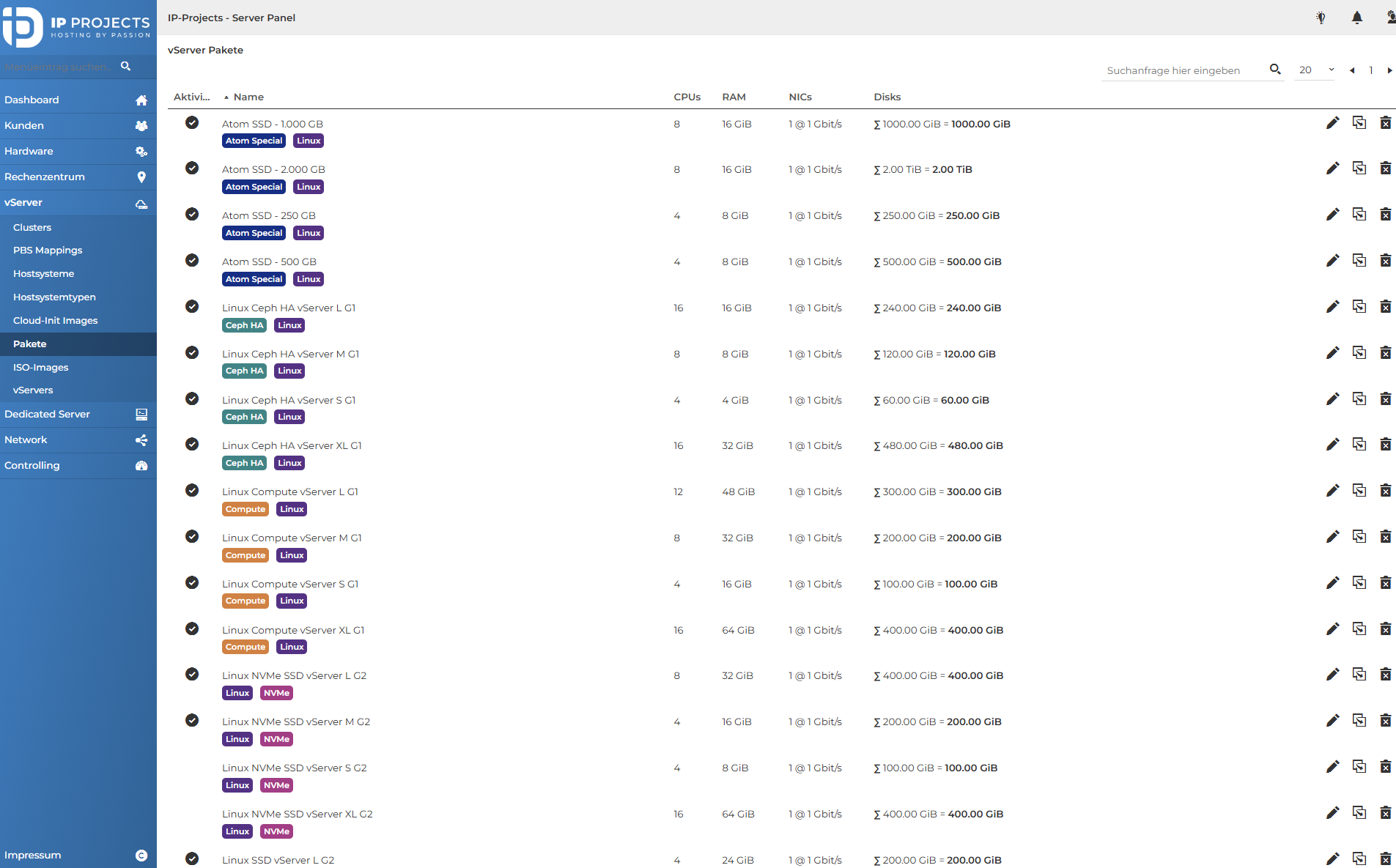

Besonders von dieser Lücke betroffen sind unsere vServer- und Webhosting Produkte. Nach ersten Informationen durch Xen kann die Attacke auf jeden Hypervisor mit entsprechender CPU ausgenutzt werden. Allerdings sind ausschließlich Intel CPU von der Lücke Meltdown betroffen. Hier beschränkt es sich auf Intel CPUs mit 64-Bit Para virtualisierten Maschinen. Gäste die eine 32 Bit Para-Virtualisierung, HVM over PVH Virtualisierung nutzen können den Hypervisor nicht angreifen. Hier muss aber natürlich dennoch ein Kernel Patch auf vServer Seite durchgeführt werden. Aktuell sind daher etwa 840 vServer in unseren vServer Cluster von der Sicherheitslücke betroffen. Wir warten hier bereits auf den Kernel Patch durch kernel.org welcher die Sicherheitslücken patched. Diesen werden wir nach Release umgehend ausrollen.

Ebenso werden unsere Webhosting Systeme, die eine SSH Funktion bieten, die allerdings nicht für alle Kunden freigeschaltet ist, auf die aktuellste Kernel Version gepatched sobald diese released wurde. Hier verfügen aktuell 39 Kunden über SSH Zugriff auf die Webserver. Das Update der Webserver wird nur wenige Minuten dauern.

Die neue Kernel Version für unsere Dedicated Server werden wir dann wie gewohnt unter http://mirror.ip-projects.de/kernel/ bereitstellen sobald diese zur Verfügung steht. Unsere Dedicated Server Installationssysteme werden ohnehin automatisch immer mit den neusten Systemkerneln versorgt.

Für Dedicated Server schätzen wir das Risiko deutlich geringer ein als für virtuelle Umgebungen da meist nur ein Kunde administrativen Vollzugriff auf die Systeme hat.

Bei Managed Systemen werden wir die Kernel Updates nach Rücksprache mit unseren Kunden einspielen.

Sollten Sie Fragen haben, steht Ihnen unser Kundensupport gerne zur Verfügung.