Phishing Angriff auf IP-Projects

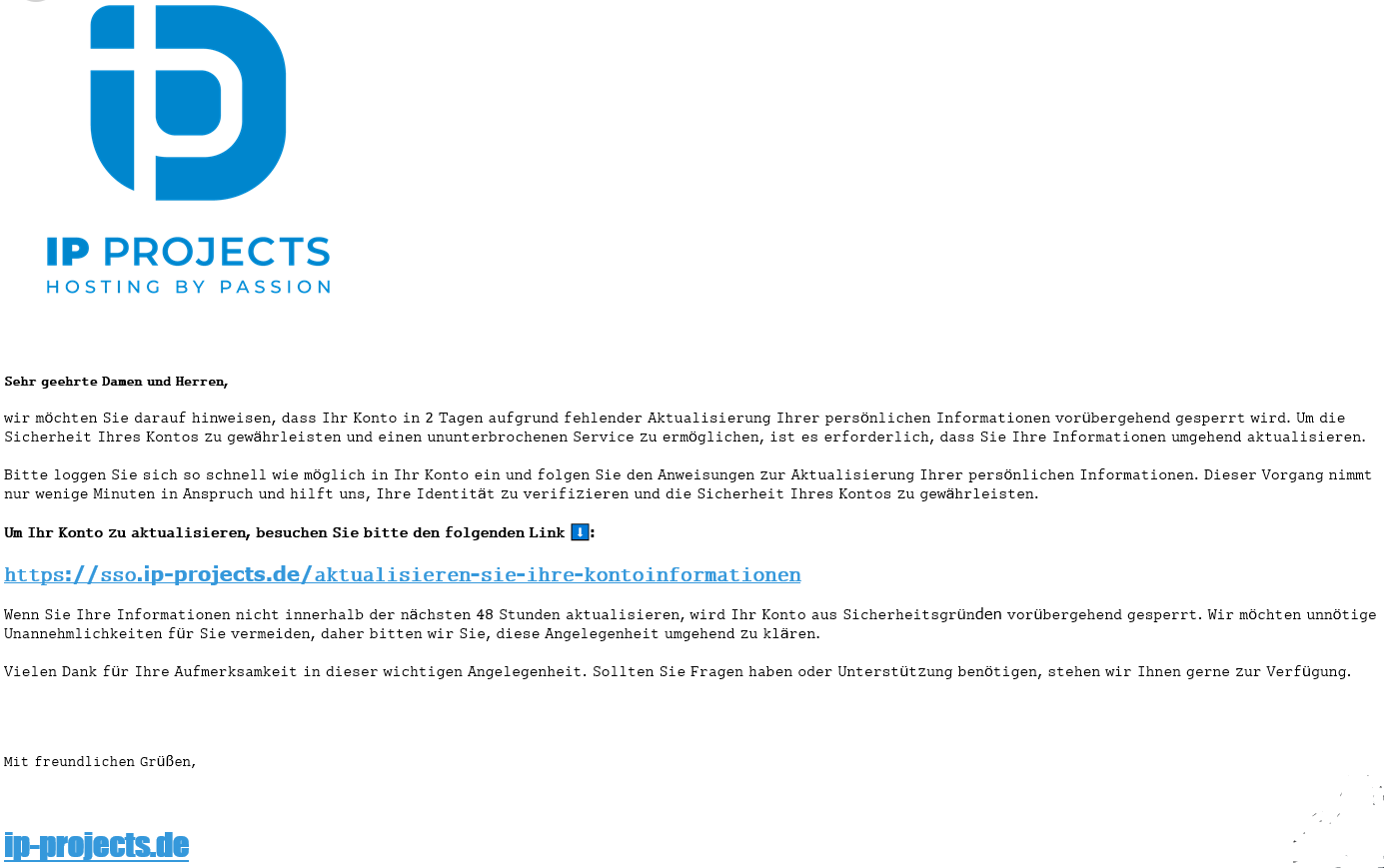

Am heutigen Morgen erreichten uns zahlreiche E-Mails und Anschreiben unserer Kunden, dass aktuell eine Vielzahl an Phishing E-Mails im Namen von IP-Projects versendet werden in denen unseren Kunden aufgefordert werden, einen angeblich ablaufenden Kundenaccount zu aktualisieren.

Ablauf und Verfahrensweise

ca. 5:00 – erste Meldung vom vermeintlichen Versand von Phishing E-Mails

5:55 – erste Analyse der Phishing E-Mails – Prüfung ob ein Datenleck bei unserem Kundensystemen vorliegt. Zusammenführen der E-Mail Adressen, welche durch den Phishing Versendet verwendet wurden. -> Hier konnte keine Zusammenhänge zwischen den E-Mails unserer Kundenstammdaten oder anderer Kundensysteme von uns festgestellt werden.

6:44 – Information aller Kunden, dass aktuell Phishing E-Mails versendet werden und diese E-Mails nicht durch IP-Projects versendet wurden.

8:50 – Analyse der Phishing Webseite und Prüfung, bei welchem Provider diese aktuell gehostet wird und Versand einer Abuse E-Mail an den IP-Provider

09:10 – Einbau eines Refsystems auf der IP-Projects Webseite damit Kunden, welche die Logindaten auf der Phishing Webseite eingeben und anschließend auf unsere Webseite weitergeleitet werden direkt informiert werden, dass es sich hier um einen Phishing Versuch handelt.

09:20 – Deaktivierung der automatischen Bestellfreischaltung in unserem Kundensystem um möglichen Schaden von unseren Kunden abzuwenden.

10:00 – Kontaktaufnahme mit dem spanischen Betreiber (leider spricht dieser weder deutsch noch englisch)

10:01 – Protokollierung aller Kundenlogins mit IP-Adresse in unseren internem Supporttool um zu prüfen, ob gleiche IP-Adressen auf verschiedene Kundenaccounts zugreifen.

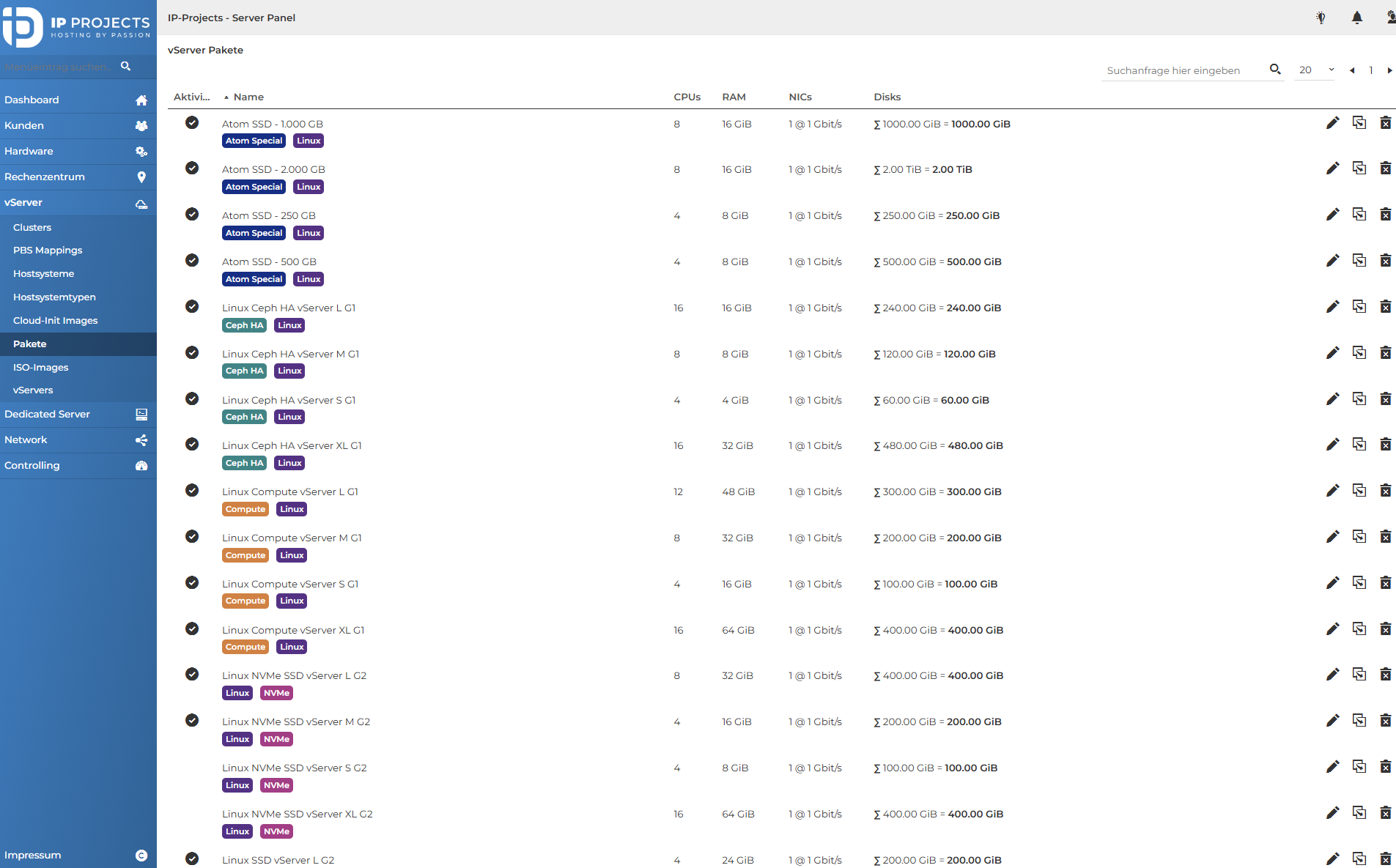

10:15 – Erstellen eines Honeypot Accounts für weitere Analyseprozesse des Angreifers.

10:28 – Erster Login in den Honeypot Account – Erfassung der IP-Adresse des Hackers.

10:33 – weitere Logins in div. Kundenaccounts von der IP-Adresse des Hackers

10:33 – erstes Deaktivierung betroffener Kundenaccounts

10:40 – weitere Logins in div. Kundenaccounts von einer weiteren IP-Adresse des Hackers

10:45 – Organisieren eines Spanisch sprechenden Kontakts der im Auftrag von IP-Projects Kontakt zu den Webseitenbetreiber bzw. Provider aufgenommen hat. Dieser tritt mit seinen Provider in Kontakt.

11:04 – Push bei den Webseiten Provider das Thema !sofort! zu prüfen und die Webseite vom Netz zu nehmen.

11:07 – E-Mail vom Hostingprovider – Die E-Mail Adresse über welche die Phishing E-Mails versendet wurden wurde durch den Provider gesperrt.

11:48 – Schritt für Schritt Informations-E-Mails an die Kunden, deren Kundenacocunt auffällige Loginversuche aufgewiesen hat. (Dies hat nur wenige Kunden betroffen)

12:01 – Die Phishing Seite wurde von der Agentur deaktiviert & gelöscht.

Auch wenn die Phishing Webseite und der Versand zunächst abgeschaltet wurden. Wir werden weiterhin die Kundenaccounts auf Anomalien monitoren.

Analyse der Vorgehensweise des Phishing E-Mail Versand

Wir haben die Empfänger E-Mail Adressen der an uns übermittelten Phishing E-Mails umfassend analysiert. Dabei wurden augenscheinlich unsere IP-Subnetze gescannt und die Information, welche Domains auf welchen IP-Adressen aktuell betrieben werden. Die Domains, welche durch den automatischen Scanner gefunden wurden, haben eine Phishing E-Mail auf Standard E-Mailadressen wie z.B. info@domainname.tld oder kontakt@domainame.tld erhalten.

Da einige unserer Kunden automatische Weiterleitungen eingerichtet haben oder die Webhosting Management Systeme E-Mails teilweise automatisch weiterleiten, wurden die Phishing E-Mails auch an abweichende E-Mail Adressen weitergeleitet. Dieses Verfahren haben sich die Hacker in diesem Fall zu Nutze gemacht.

Eine Kompromittierung unserer Kundendatenbank können wir stand jetzt ausschließen.

Learnings

Dank der schnellen Reaktion unseres Kundensupports sowie das sehr gute Zusammenspiel zwischen Support und Entwicklung hat einen größeren Schaden für unsere Kunden abgewendet. Analysesysteme konnten schnell aktiviert werden um die Vorgehensweise des Angriffs zu analysieren und auf diesen aktiv zu reagieren. Wir sehen hier am Prozess keine Möglichkeit einer weiteren Verbesserung.

Wir werden im Nachgang prüfen, ob wir beispielsweise eine 2FA Authentifizierung als Pflicht Konfiguration für unsere Kundenaccounts vorschreiben, oder wir andere Optimierungsmöglichkeiten nutzen um die Sicherheit der Kundendaten im Fall von Phishing-E-Mails noch stärker zu gewährleisten.

Update – 04.05.2024

Am 04.05.2024 wurde erneut ein Phishing Angriff gestartet. Hierbei wurde dieselbe Phishing Webseite bei neuen Providern aufgesetzt. Zum SPAM Versand und für den Betrieb der Phishing Webseite kamen unterschiedliche Anbieter zum Einsatz.

Im Fortfolgenden beschreiben wir unsere Verfahrensweise:

7:01 – erreichte uns erneut eine Phishing E-Mail nach dem Selben Muster mit einer neuen URL bei einen anderen spanischen Provider.

7:41 – erste Kontaktaufnahme mit Provider der Phishing Webseite.

7:56 – Erste Meldung an unsere Entwickler. Deaktivierung der automatischen Bestellungen, Anpassung des Reflinks zur Mitteilung an unsere Kunden, sollten diese auf den Betrugsversuch hereinfallen.

8:26 – Rundmail an alle Kunden, dass eine Phishing Mail im Umlauf ist. Dabei haben wir jetzt auch eine Funktion eingebaut, die diese E-Mail auch an Kunden zustellt, die keinen Newsletter aboniert haben.

8:37 – weitere Kontaktaufnahme mit allen verantwortlichen Providern. Provider der Phishing Webseite (Weiterleitung), Provider der Phishing Webseite als Solches, Provider der E-Mail Adresse, welche die Phishingmail versendet.

8:43 – Auslegen eines Honeypot Accounts um die IP-Adresse des Hackers zu erhalten und so die Zugriffe auf möglicherweise gehackte Kundenaccounts zu monitoren.

9:30 – Da auf unsere Abuse nicht reagiert wird, haben wir die Mail Sender IP bei verschiedenen Blacklist Anbietern reported.

13:52 – Der Mailprovider hat das gehackte E-Mail Postfach, über welches die Phishing E-Mails verschickt wurden abgeschaltet.

14:45 – Auch das Phishing Script wurde vom Webserver des externen Providers entfernt.

Da wir unsere Verfahrensweisen hier bereits optimieren haben, war es uns möglich noch schneller auf den Angriff zu reagieren.